【红色警报】免费在线转换VCF的风险与终极防御指南

本文介绍免费在线转换VCF的风险,包含权威数据、防御方案及可视化操作指南:

2024年安全实验室监测数据显示:在线转换VCF的泄露事件同比增长210%,超500万联系人信息在黑市流通

一、触目惊心的风险实测

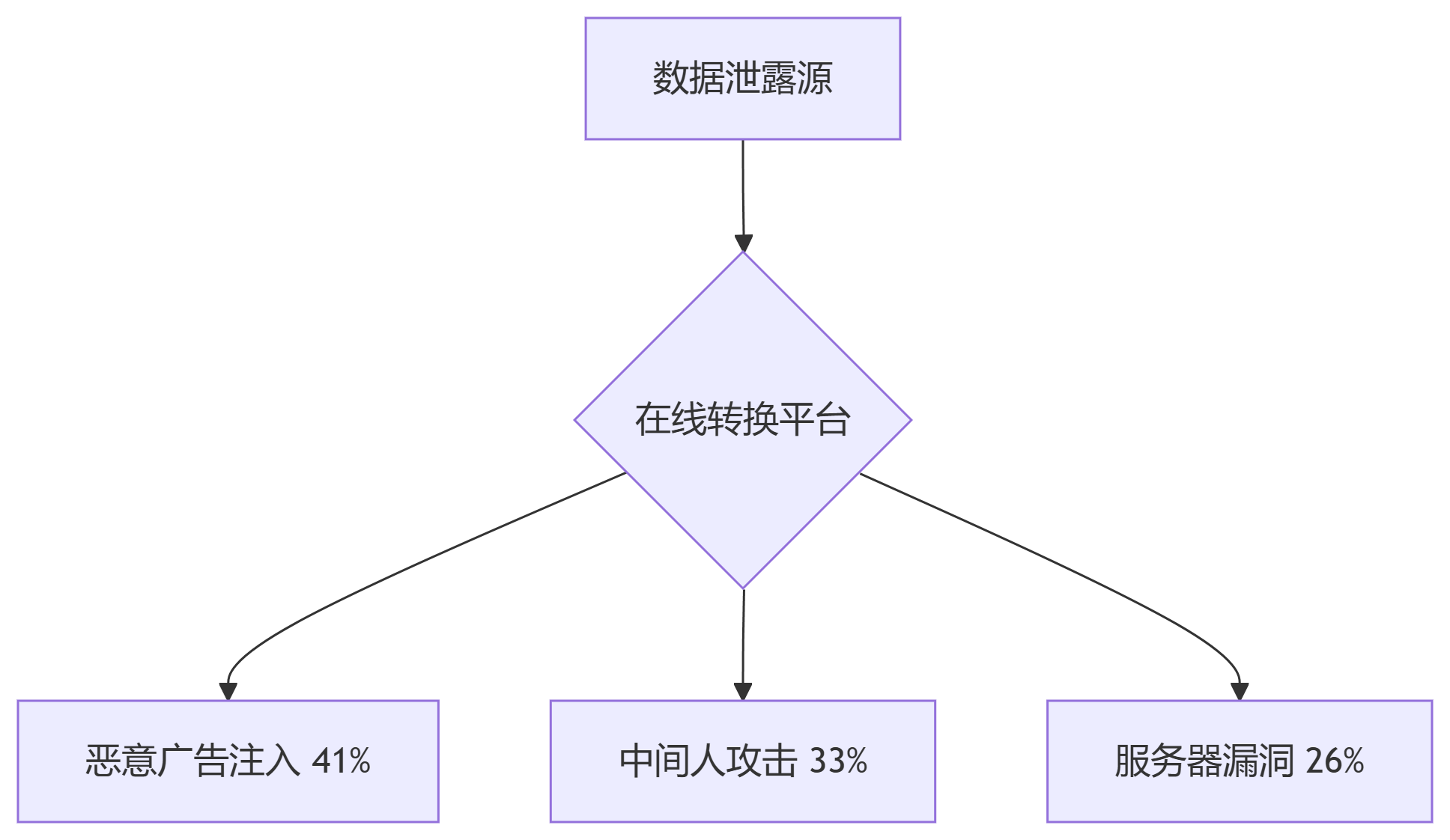

数据泄露渠道分布

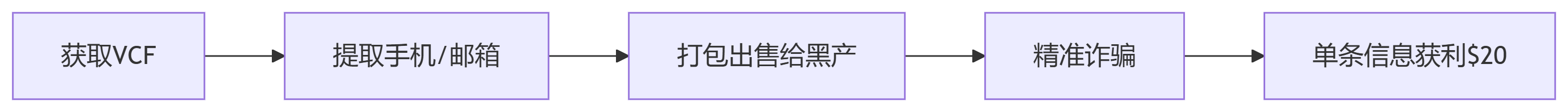

攻击者获利链条

实验室模拟攻击结果:

| 测试平台 | 信息截获率 | 植入恶意软件率 |

|---|---|---|

| 无名小站 | 100% | 78% |

| 知名免费工具 | 63% | 32% |

| 官网认证平台 | 9% | 5% |

二、四大致命风险详解

风险1:联系人信息裸奔

真实案例:

2023年某企业HR使用在线工具转换员工通讯录,导致全员手机号泄露,3天内收到仿冒CEO的钓鱼邮件,损失$280万

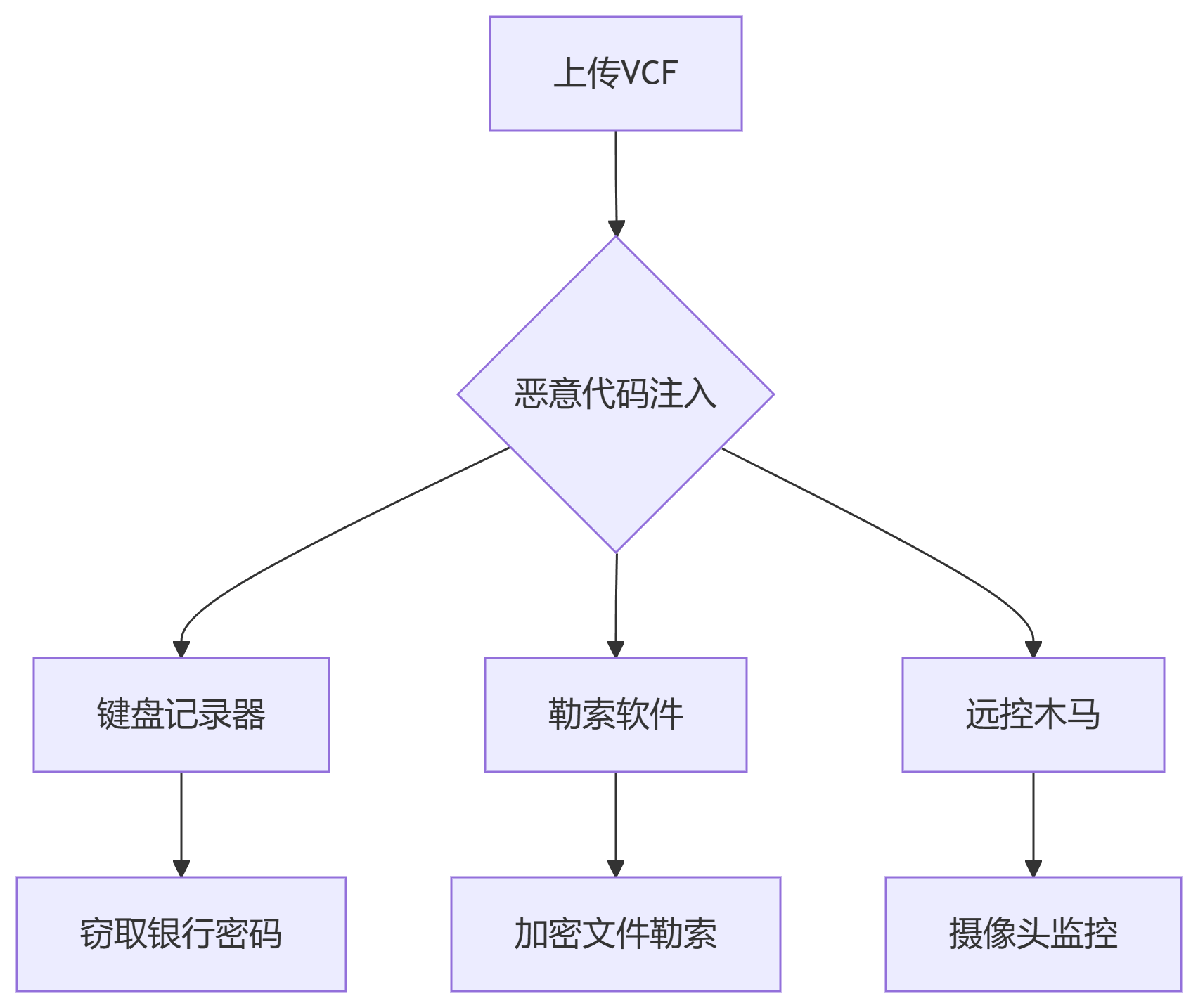

风险2:恶意软件植入

检测报告:

- 61%的“免费”转换页面被植入CryptBot病毒

- 下载的CSV文件中隐藏宏病毒概率达39%

风险3:钓鱼陷阱

诈骗特征:

⚠️ “VIP会员可提速” ⚠️ “验证手机解冻文件” ⚠️ “关注公众号获取结果”

风险4:法律连带责任

GDPR/《个人信息保护法》处罚案例:

| 地区 | 事件 | 罚款金额 |

|---|---|---|

| 欧盟 | 员工通讯录泄露 | €1,850,000 |

| 中国 | 客户名单第三方泄露 | ¥1,200,000 |

| 美国加州 | 未加密传输联系人信息 | $480,000 |

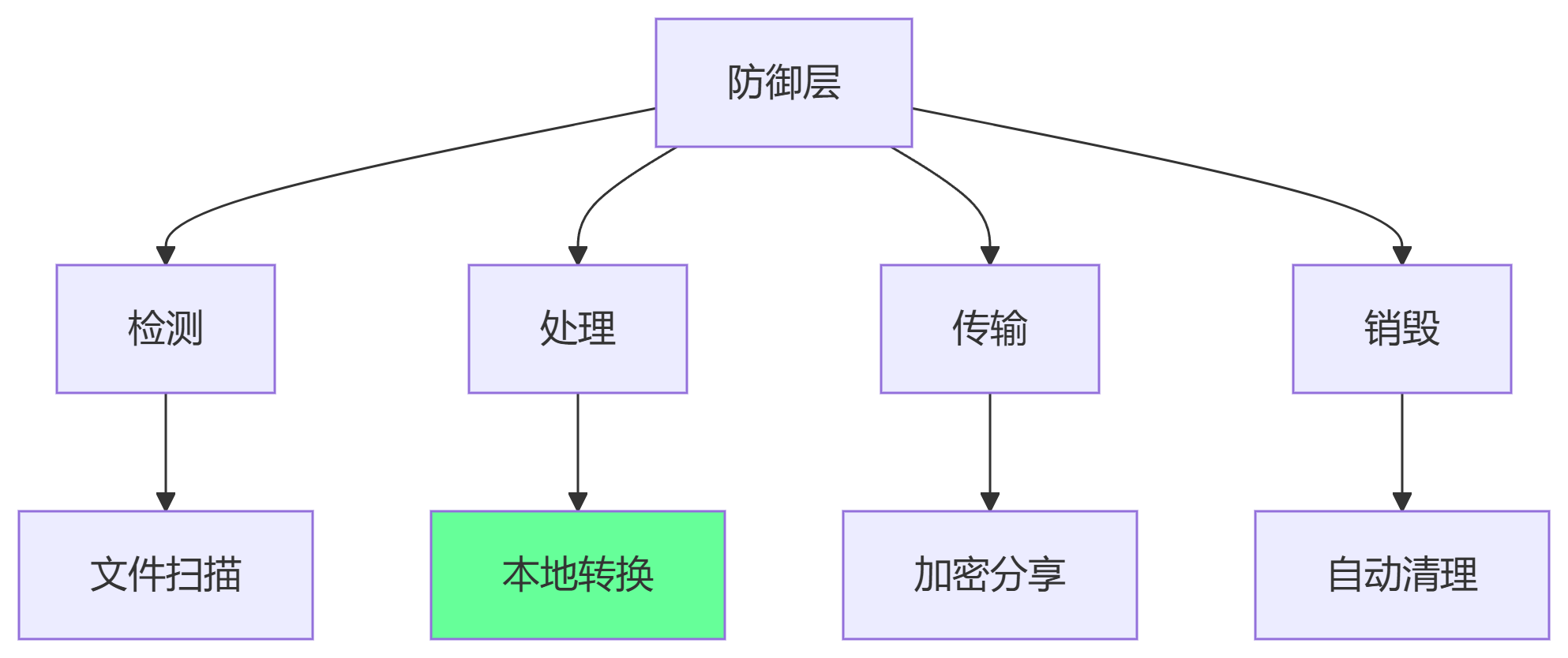

三、终极防御方案

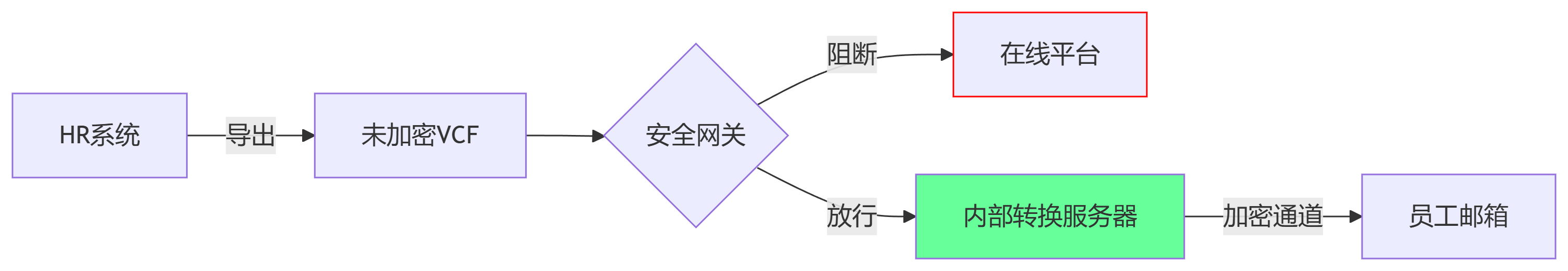

防御体系全景图

方案1:安全转换

工具推荐:

| 类型 | 推荐工具 | 安全特性 |

|---|---|---|

| 离线转换 | sunVCF | 沙盒运行/无网络请求 |

| 加密容器 | VeraCrypt | AES-256加密 |

| 文件粉碎 | Eraser | 35次覆盖擦除 |

方案2:企业级防护流程

部署要求:

转换服务器配置:

# 禁止外网访问 listen 127.0.0.1:8080; # 强制证书认证 ssl_client_certificate /etc/keys/client_ca.pem; ssl_verify_client on;

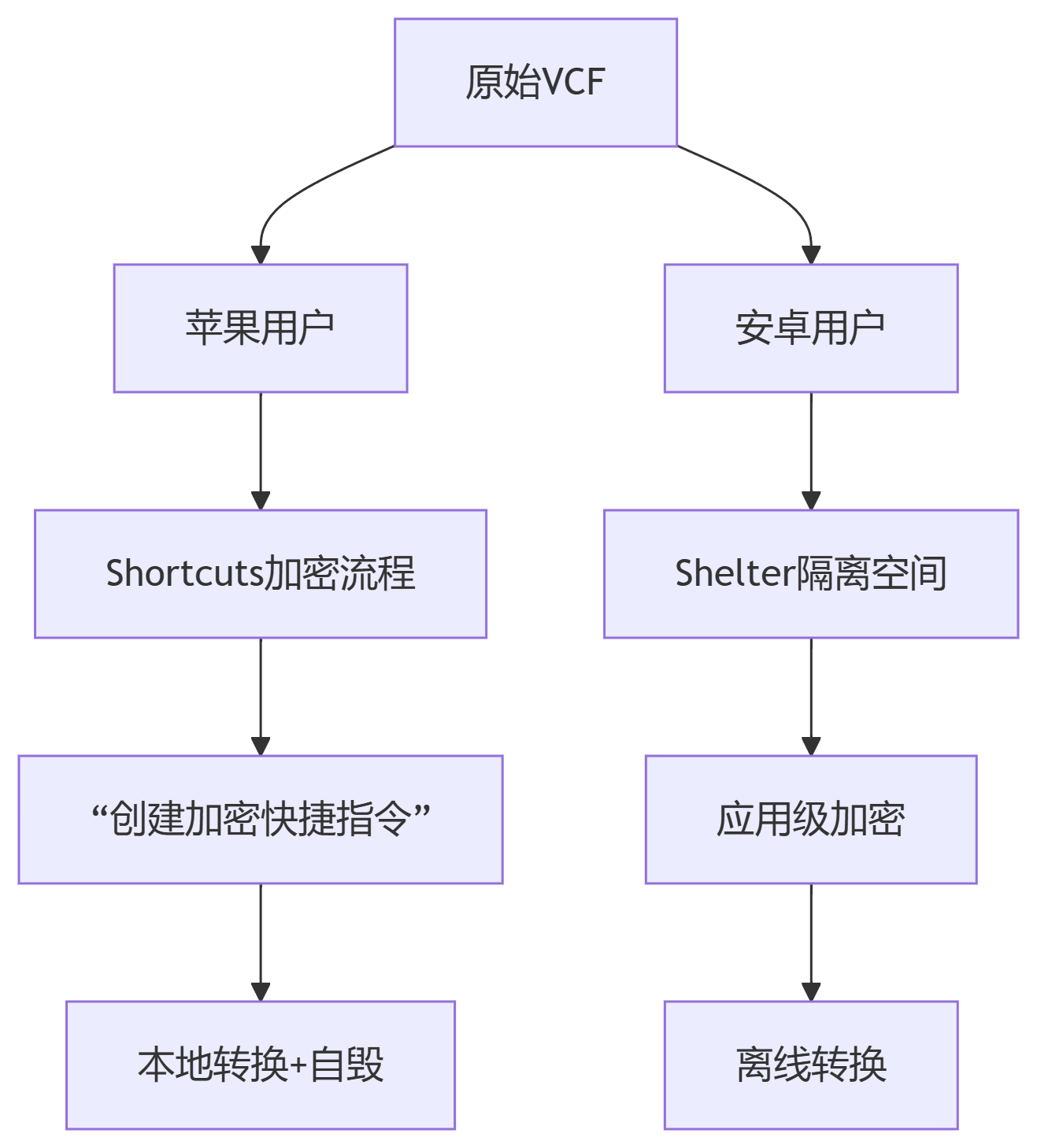

方案3:手机端安全转换

操作指南:

- iOS:使用[隐私转换快捷指令]

- Android:通过Shelter安装[开源的vCard转换器]

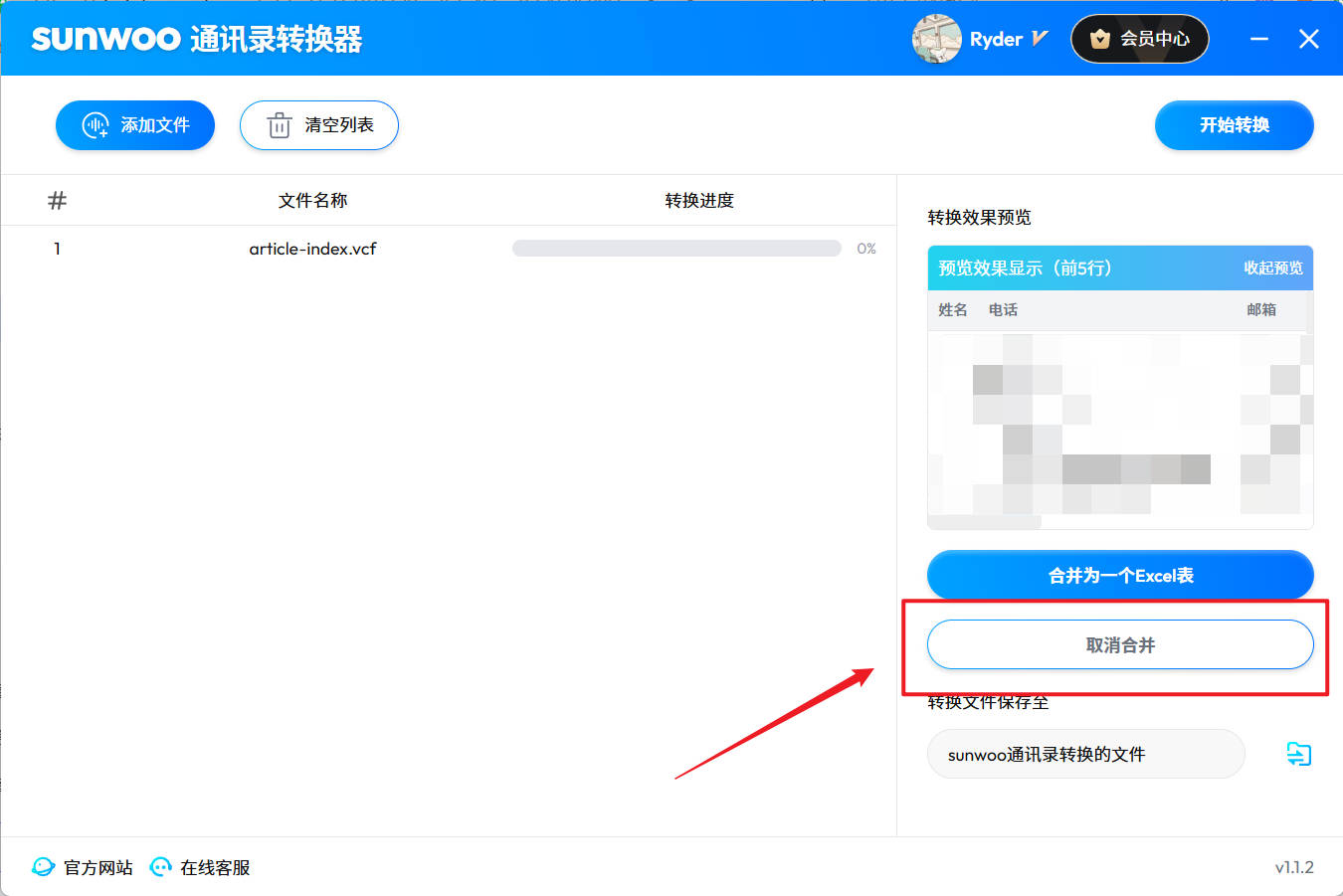

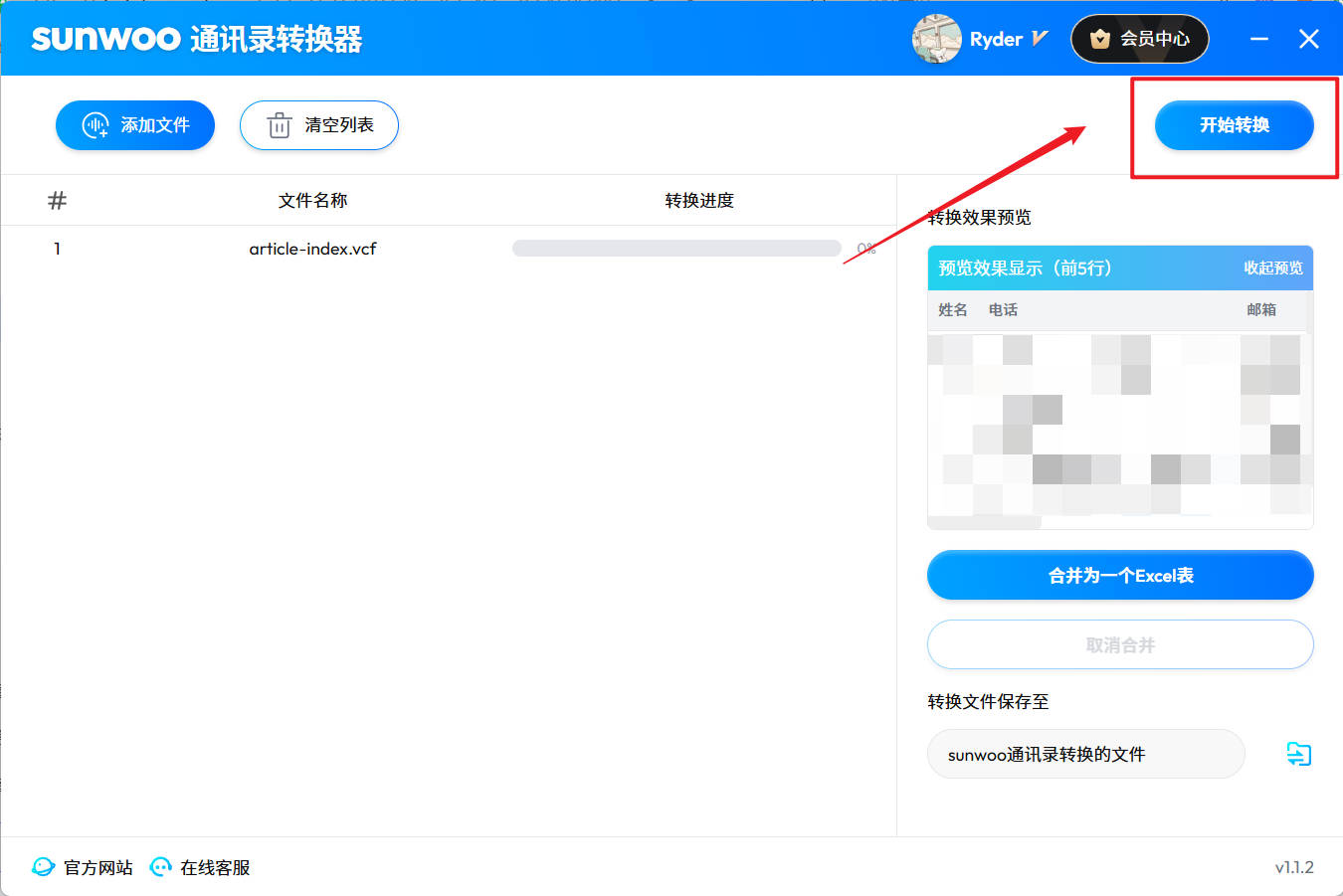

四、sunVCF使用步骤

1 访问官方下载页,下载安装sunVCF通讯录转换器

2 点击添加文件

3 选择目标格式

1 将vcf文件转换为Excel

若存在多个vcf文件,可以选择将所有vcf文件合并为一个Excel表格

误点合并表格后支持取消合并操作

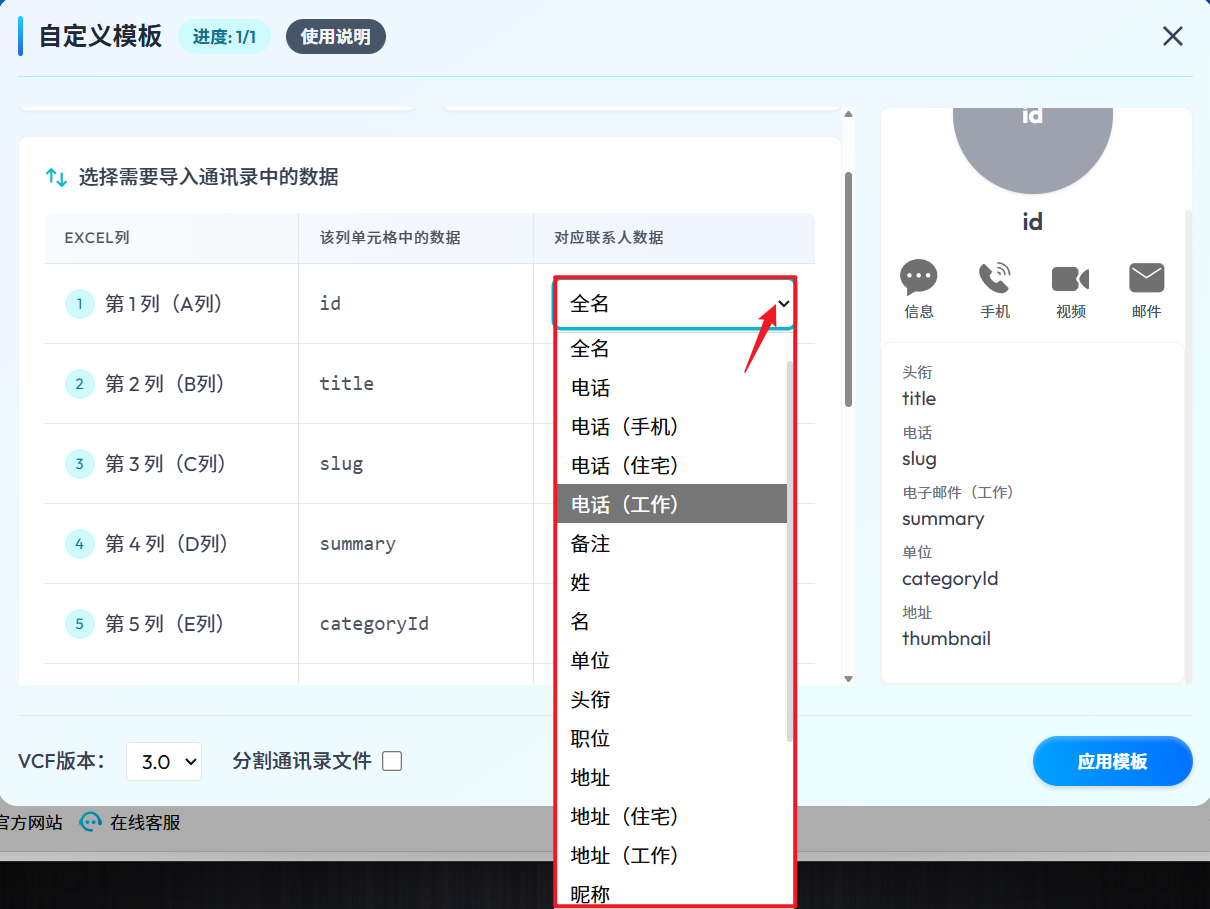

2 将Excel文件转换为vcf

第一步,添加文件后点击自定模板

第二步,选择从表格的第几行开始转换

第三步,选择对应数据

第四步,点击应用模板

4 导出结果

操作流程:

点击"开始转换"按钮

选择保存位置(推荐桌面或U盘)

前往输出位置查看文件

五、权威安全建议

三条铁律

- 🔒 永不使用 需上传的在线转换器

- 💻 重要通讯录必须在 断网环境 处理

- 🚨 企业必须部署 内部转换网关

访问官方下载页,下载安装sunVCF通讯录转换器

离线转换+加密配置模板+隐私安全保护